FMV-BIBLOに『Kona Linux 2.3 black』をインストールして、自宅サーバを作って楽しんでいます!

今回は、前回同様にサーバとして必須(?)の『セキュリティ更新の自動化』をしてみたいと思います。

1.『アップデート・マネージャ』で簡単に設定

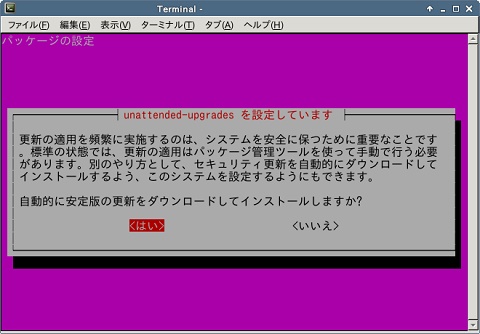

『Ubuntu Server 』では、『unattended-upgrades』のコマンドで簡単に『重要なセキュリティアップデート』を自動化できましたが、デフォルト以外の設定をしようとするとエディタで設定ファイルを修正する必要がありました。

今回の『Kona Linux』では、『アップデート・マネージャ』でGUIにより、いろいろな設定を簡単にすることができました。

では、早速。

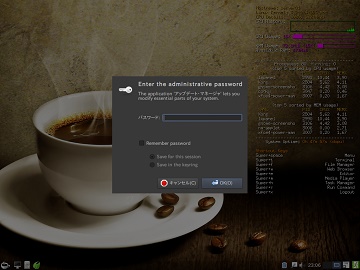

- 画面左下の『コーヒーカップ』をクリックし、『設定』から『アップデート・マネージャ』を開きます。

- パスワードの入力画面に『ルートのパスワード』を入力します。

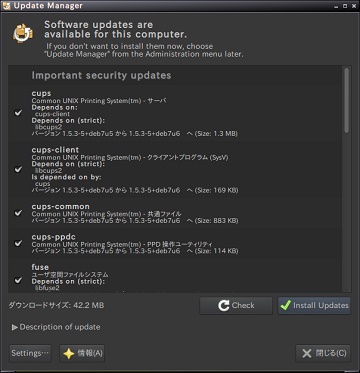

- ソフトウェアのアップデートがあるとのメッセージがありましたので、『Install Updates』を押しました。

- 『システムは最新の状態です』となったら、『Settings・・・』を押します。

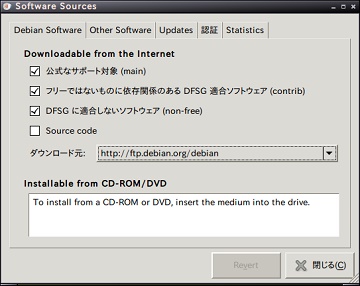

- 『Software Sources』が開いたら『ダウンロード元:』の横を押し一番良いダウンロード元に変更します。

- 『Other』を選び『Choose a Download Server』が開いたら『Select Best Server』を押します。

- 『Choose Server』を押して確定します。ここまでは、設定の事前準備です。

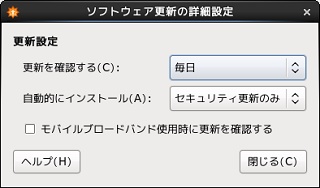

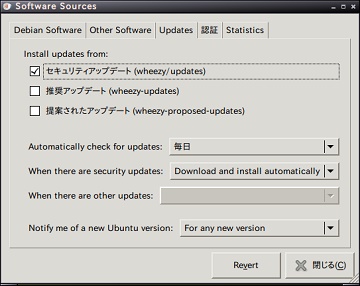

- ここからが、『セキュリティ更新』の設定本番、『Updates』タブを開きます。

- 『セキュリティアップデート』にチェックを入れます。

- 『Automatically check for updates』を『毎日』にします。

- 『When there are security updates』を『Download and install automatically』にします。

- 『閉じる』を押して設定を終えたら、パソコンを再起動しておきましょう。

2.作業を終えて

またまた、あまりの簡単さに驚きです。

まぁ『Ubuntu Desktop』などでは当たり前なのかもしれませんが、動作が軽快なのが良いですね!

とはいえ、確かに日本語化は『Ubuntu』の方が進んでいるようです。

同じGUIツールでも、『Ubuntu』とその元となっている『Debian』では、日本語化の状態が違っています。

その辺、どうにか統一できないものなのでしょうか?

初心者の願いです。